اشتمل هجوم Hive ransomware الأخير الذي نفذته شركة تنتمي لاستغلال ثغرات "ProxyShell" في خادم Microsoft Exchange Server والتي تم الكشف عنها العام الماضي لتشفير شبكة عميل غير مسمى.

قال الباحث الأمني Nadav Ovadia في فارونيس، في تحليل بعد الوفاة للحادث: "نجح الممثل في تحقيق أهدافه الخبيثة وتشفير البيئة في أقل من 72 ساعة من التسوية الأولية".

Hive ، التي لوحظت لأول مرة في يونيو 2021، تتبع مخطط الفدية كخدمة (RaaS) المربح الذي تبنته مجموعات مجرمي الإنترنت الأخرى في السنوات الأخيرة، مما يمكّن الشركات التابعة من نشر البرامج الضارة لتشفير الملفات بعد الحصول على موطئ قدم لضحاياهم. الشبكات.

ProxyShell - الذي تم تتبعه كـ CVE-2021-31207 و CVE-2021-34523 و CVE-2021-34473 - يتضمن مجموعة من تجاوز ميزات الأمان وتصعيد الامتياز وتنفيذ التعليمات البرمجية عن بُعد في Microsoft Exchange Server، مما يمنح المهاجم القدرة بشكل فعال لتنفيذ تعليمات برمجية عشوائية على الخوادم المتأثرة.

يشار الى أن Microsoft عالجت المشكلات كجزء من تحديثات Patch الثلاثاء لشهري أبريل وماي 2021.

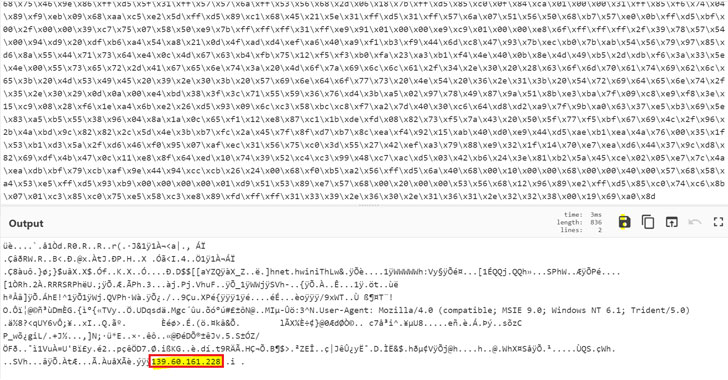

في هذه الحالة، سمح الاستغلال الناجح للعيوب للخصم بنشر قذائف الويب على الخادم المخترق، واستخدامها لتشغيل كود PowerShell ضار بامتيازات SYSTEM لإنشاء مستخدم مسؤول خلفي جديد، وسرقة حساب مسؤول المجال، وتنفيذ حركة جانبية.

from موضوع جديد لك https://ift.tt/fvpsd2l